1 - Wireshark

Se hai installato brew , è banale installare Wireshark tramite un Cask.

$ brew cask install WireShark

Questo installerà sia la versione GUI che CLI. La versione della GUI si chiama wirehark e dovrebbe essere visualizzata in Launcher. La versione della CLI dovrebbe essere visualizzata nel tuo $ PATH come tshark .

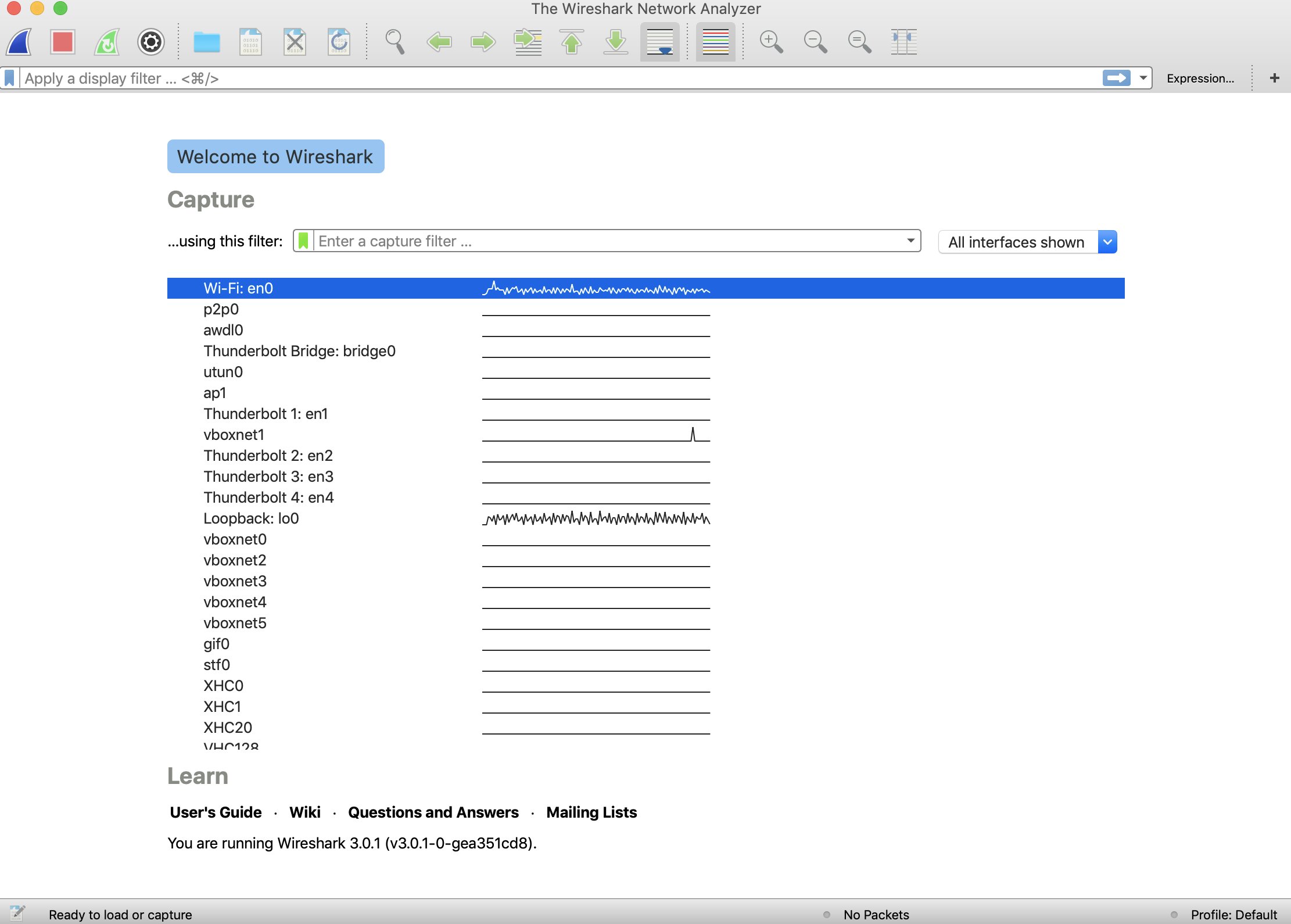

GUI

Invocando la GUI verrà visualizzata una finestra di selezione da cui è possibile selezionare quale interfaccia di rete analizzare. NOTE: sul mio sistema useremo en0 .

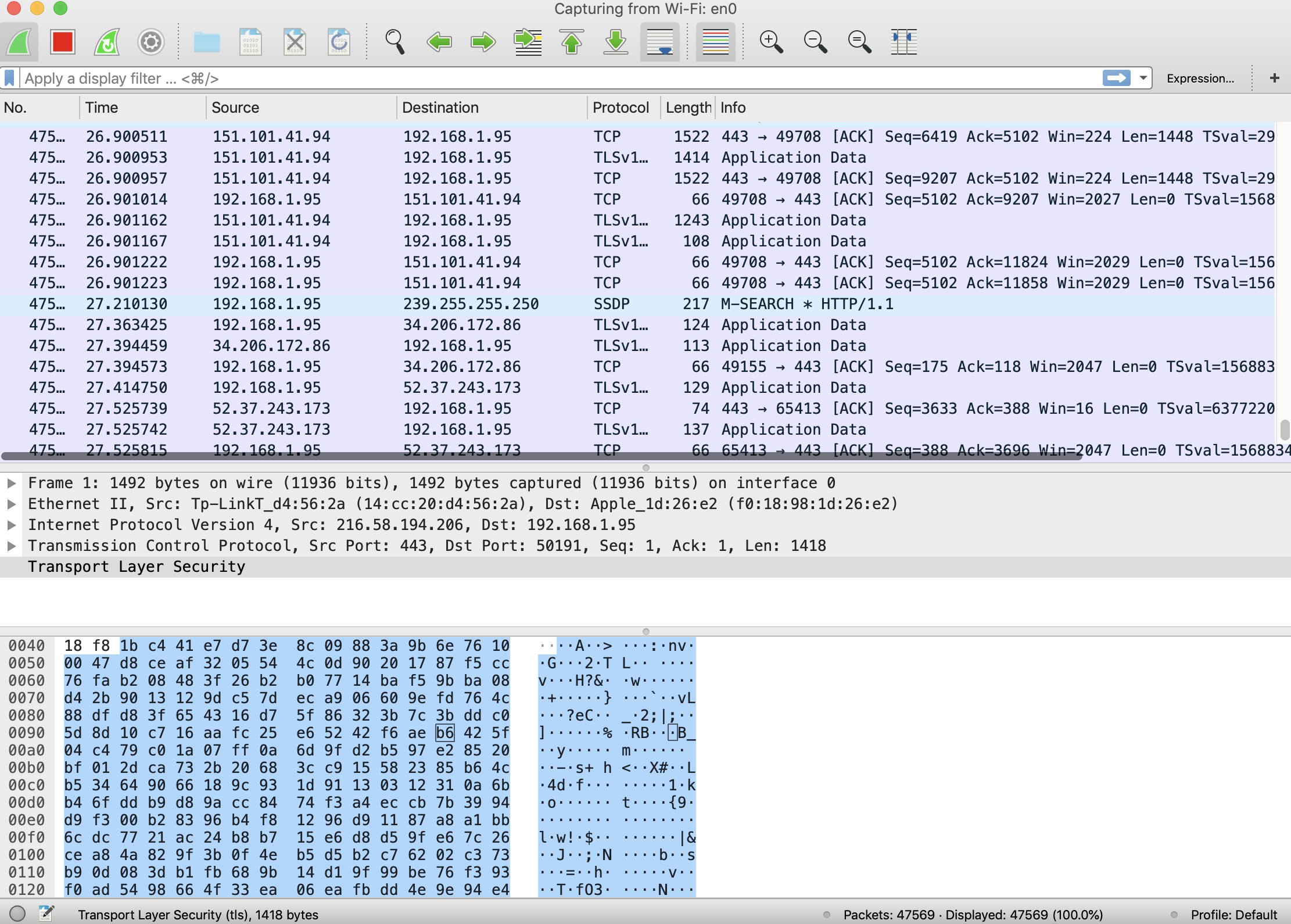

Un doppio clic su en0 e sei nella selezione dei dati a pacchetto.

CLI

Utilizzare la CLI è altrettanto difficile.

$ tshark -i en0 | testa

Acquisizione su "Wi-Fi: en0"

137 1 0.000000 192.168.1.95 → 172.217.6.42 UDP 65 56557 → 443 Len = 23

2 0.111321 192.168.1.95 → 172.217.5.110 ICMP 70 ID richiesta Echo (ping) = 0x4300, seq = 39758/20123, ttl = 255

3 0.118526 172.217.6.42 → 192.168.1.95 UDP 70443 → 56557 Len = 20

4 0.150560 192.168.1.2 → 255.255.255.255 UDP 223 44779 → 7437 Len = 173

5 0.152892 192.168.1.87 → 192.168.1.255 BROWSER 241 Richiesta di elezione del browser

6 0.155246 192.168.1.10 → 192.168.1.255 BROWSER 239 Richiesta di elezione del browser

7 0.157628 192.168.1.69 → 192.168.1.255 BROWSER 243 Richiesta di elezione del browser

8 0.161358 192.168.1.95 → 172.217.5.110 ICMP 70 ID richiesta Echo (ping) = 0x4300, seq = 40014/20124, ttl = 1

9 0.168584 192.168.1.2 → 192.168.1.95 ICMP 106 Time-to-live superato (Time to live superato durante il trasporto)

10 0.194384 172.217.5.110 → 192.168.1.95 ICMP 78 Echo (ping) reply id = 0x4300, seq = 39758/20123, ttl = 47 (richiesta in 2)

280 tshark: si è verificato un errore durante la stampa dei pacchetti: tubo rotto.

NOTE: Wireshark ha eccellenti tutorial e guide in linea una volta terminata l'installazione.

2 - tcpdump

Se vuoi qualcosa di ancora più leggero, puoi utilizzare tcpdump per catturare tutti i tipi di traffico, non solo TCP.

$ tcpdump -i en0 -n | testa

tcpdump: output verboso soppresso, usa -v o -vv per la decodifica completa del protocollo

in ascolto su en0, tipo di collegamento EN10MB (Ethernet), dimensione di cattura 262144 byte

20: 01: 20.630058 IP 192.168.1.95 > 172.217.5.110: richiesta eco ICMP, id 17152, seq 21845, lunghezza 36

20: 01: 20.681163 IP 192.168.1.95 > 172.217.5.110: richiesta echo ICMP, id 17152, seq 22101, lunghezza 36

20: 01: 20.688948 IP 192.168.1.2 > 192.168.1.95: tempo ICMP superato in transito, lunghezza 64

20: 01: 20.728713 IP 172.217.5.110 > 192.168.1.95: ICMP echo reply, id 17152, seq 21845, lunghezza 36

20: 01: 20.732391 IP 192.168.1.95 > 172.217.5.110: richiesta di eco ICMP, id 17152, seq 22357, lunghezza 36

20: 01: 20.747365 IP 65.190.128.1 > 192.168.1.95: tempo ICMP superato in transito, lunghezza 64

20: 01: 20.783439 IP 192.168.1.95 > 172.217.5.110: richiesta eco ICMP, id 17152, seq 22613, lunghezza 36

20: 01: 20.803827 IP 174.111.103.48 > 192.168.1.95: tempo ICMP superato in transito, lunghezza 36

20: 01: 20.820382 IP 192.168.1.2.44779 > 255.255.255.255.7437: UDP, lunghezza 173

20: 01: 20.834717 IP 192.168.1.95 > 172.217.5.110: richiesta eco ICMP, id 17152, seq 22869, lunghezza 36

tcpdump: impossibile scrivere l'output: pipe interrotta

Riferimenti